一、实验目的

本节视频的目的是了解常见的加密方法并掌握加密与解密的开发实例演示方法。

二、实验原理

反转加密法

常见的加密方法有反转加密法、凯撒加密法和换位加密法。

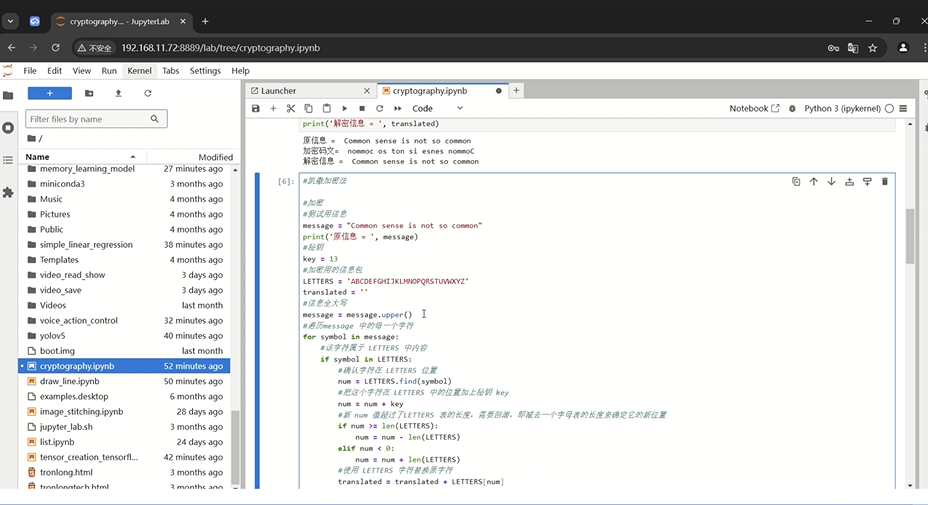

凯撒加密法

凯撒加密法是一种简单的消息编码方式。它根据字母表将消息中的每个字母移动常量位k。例如k等于3,则在编码后的消息中,每个字母都会向前移动3位,a会被替换为d,b会被替换成e,依此类推。字母表末尾将回卷到字母表开头。于是,w会被替换为z,x会被替换为a。

换位加密法

换位加密法不是替换字符,而是搞乱消息符号的顺序。例如消息 Common sense is not so common.假设使用数字 8 作为秘钥。也就是我们将在每一行放最多8个字符。(包含空格和标点)

密文是 Cenoonommstmme oo snnio. s s c (表中的空格需要表示)。

我们可以画出这样一个方格图,最后一行的两个格子涂黑忽略它们。正常的阅读方式应该是横向去读。如果我们把消息用列向表示出来,它的混乱程度足以让别人看不清原来的消息。

三、操作现象

实验设备

本实验中使用的软件为VMware17+Ubuntu18.04.4 和串口调试工具Xshell。

本实验中使用的是TL3568-PlusTEB实验箱,所需的配件为Micro SD卡、Type-C线、电源和网线。

硬件连接

(1)将Ubuntu系统启动卡插至Micro SD卡槽。

(2)使用Type-C线连接USB TO UART2调试串口到PC机。

(3)将实验箱ETH0 RGMII网口(COM21)通过网线连接至路由器。

(4)连接实验箱电源,先不要上电。

软件操作

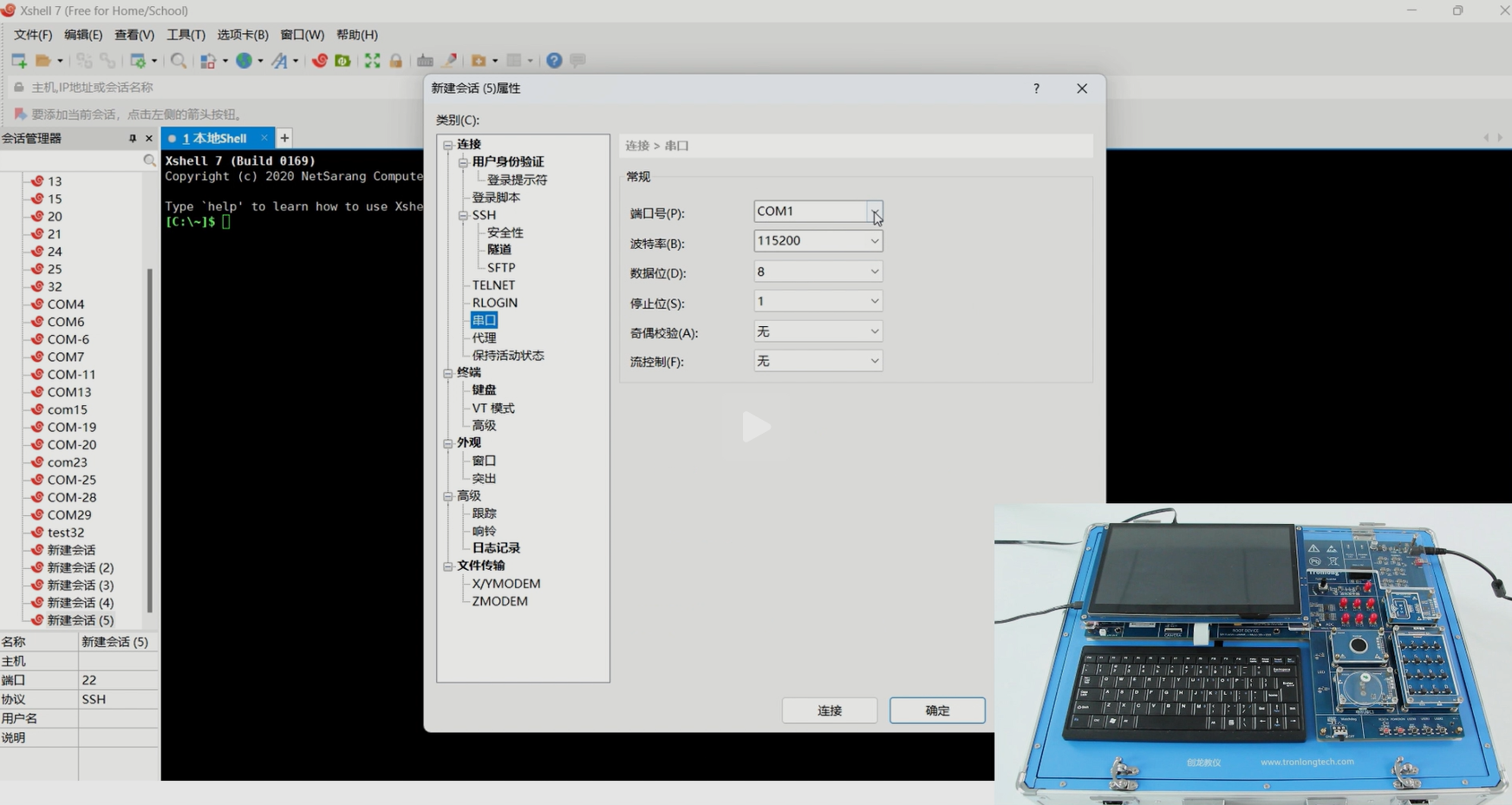

(1)先在设备管理器查看串口的端口号;

(2)再设置串口调试工具,波特率设置为1500000,点击连接,在Xshell调试终端会显示连接成功。

(3)连接成功后,拨动实验箱的电源开关,将实验箱上电。

(4)系统启动成功后,输入账户密码登录即可(账密均为:tronlong)

(5)登录成功后,查询实验箱的网口地址。

拷贝文件

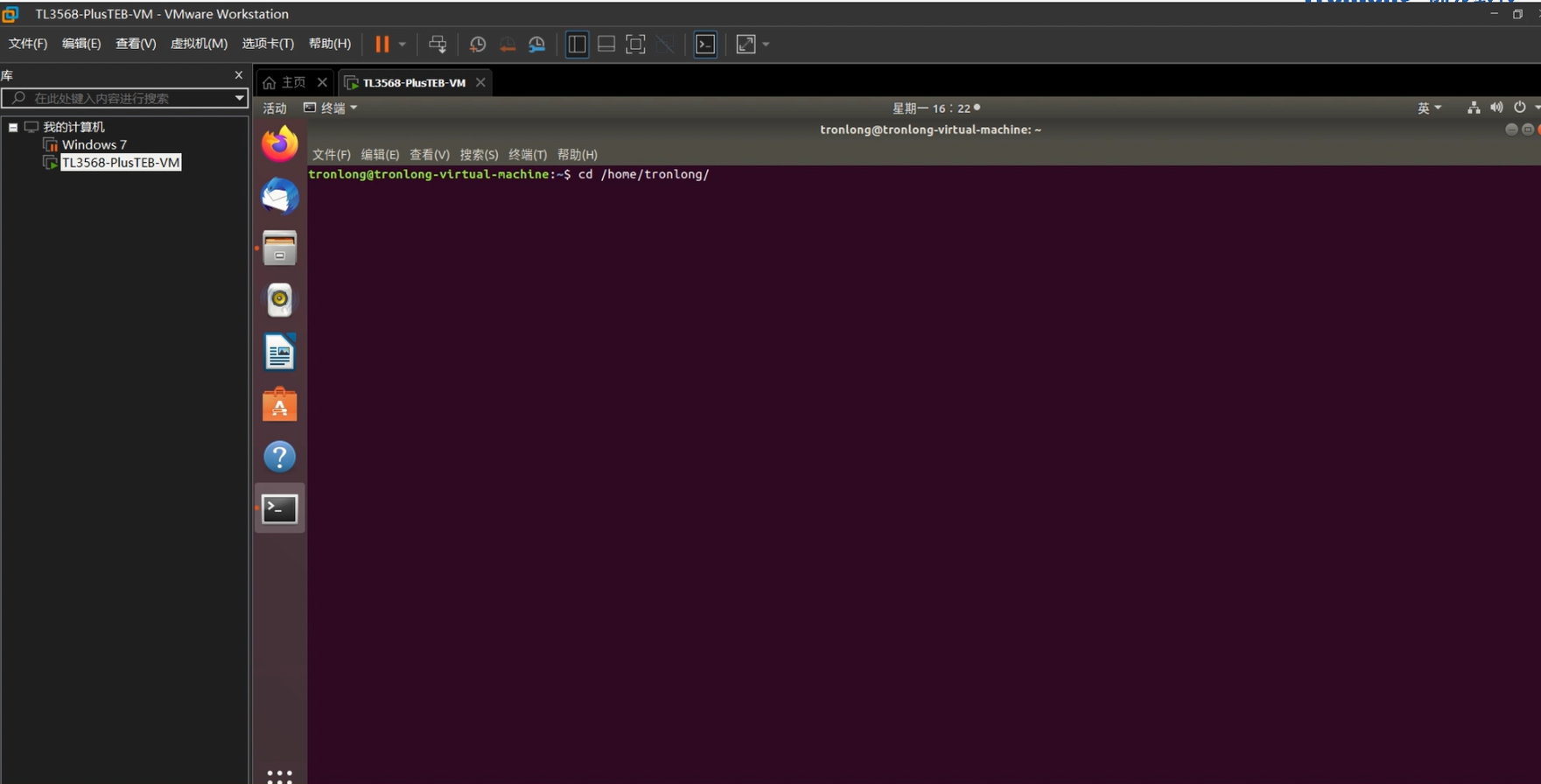

我们先打开Ubuntu,将Demo文件夹拷贝到RK3568目录下。

"Ctrl+Alt+T"打开控制台,执行命令将文件拷贝至实验箱文件系统(根据实验箱实际IP地址修改命令)。

运行程序

在串口调试窗口执行命令,启动开发环境

在网页输入地址,即可打开登录界面 (根据实际IP地址修改网页地址)。

输入密码:tronlong,登录。

在程序目录,双击打开程序,点击重新运行程序。

等待右上角的进度饼图变白,程序运行完成。

在程序最下方,会显示运行结果。

程序运行后,会打印反转加密法的运行示例结果。

|  /9

/9