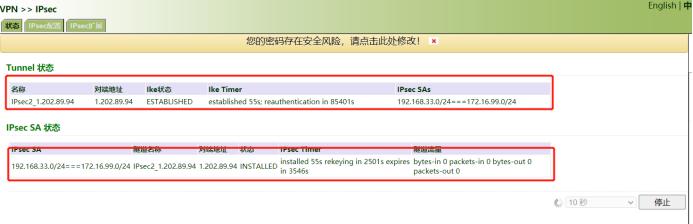

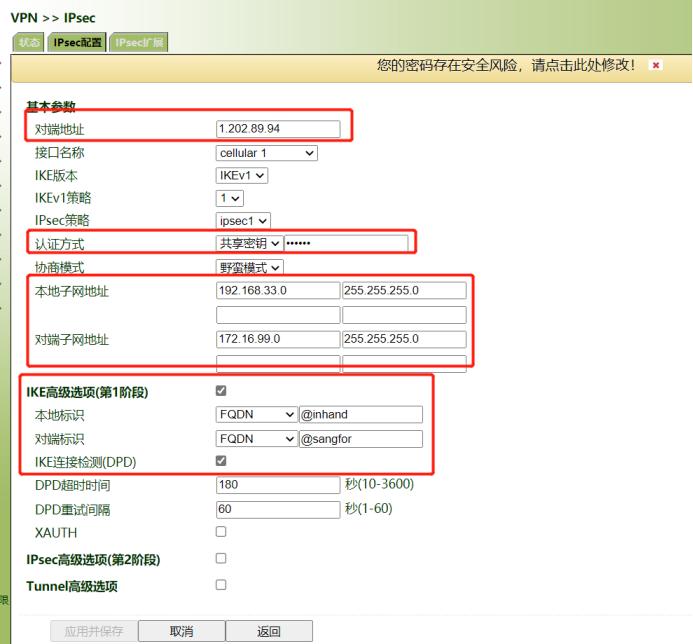

在防火墙与IR915

之间建立一个安全隧道,对客户路由器端设备子网(192.168.33.0

/24

),与防火墙端服务器子网(172.16.99.0

/24

)之间的数据流进行安全保护。安全协议采用ESP

,加密算法采用3DES

,认证算法采用MD5

,组网拓扑图如图1所示:

组网环境:

l A

组网环境:

l AF1000

:具有公网地址1.202.89.94

;

l IR915

:使用SIM

卡拨号上网,获得非公网IP

;

l 服务器端设备均在172.16.99.0

/24

这一网段,IR915

下联设备均在192.168.33.0/24

这一网段;

l 基本的上网配置均已配置完成,本次实验只需配置IPS

ecVPN

。

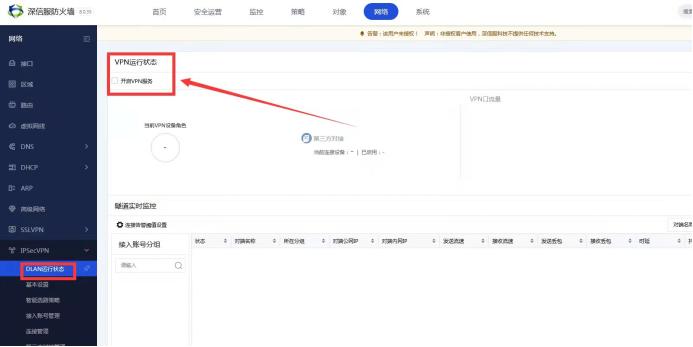

配置步骤:

1.

配置深信服防火墙

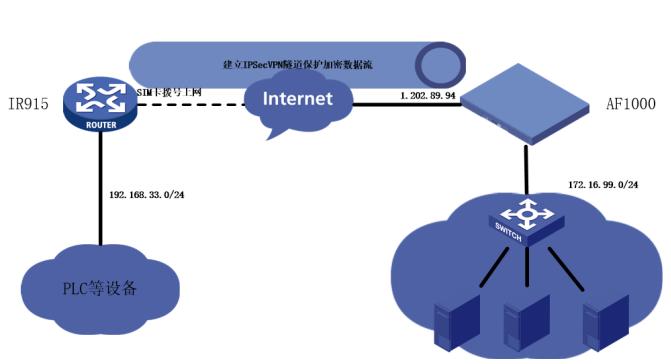

第一步:点击导航栏“网络>>IPSecVPN

>>DLAN

运行状态”,开启VPN

服务,如图2所示:

第二步:点击导航栏

第二步:点击导航栏“第三方对接管理>>

新增第三方设备”,如图3

所示,进入VPN

配置界面:

第三步:选择

第三步:选择“基础配置”,进入配置界面配置如图4所示参数:(对端设备地址类型选择动态IP

,预共享密钥与路由器端配置要一致)

第四步:点击图

第四步:点击图3界面内的“新增”,增加加密数据流,配置参数如图5所示:

第五步:选择

第五步:选择“IKE

配置”,进入IKE

配置界面,对端IP

地址非固定公网地址,故选择野蛮模式,域字符串两端输入一致(IR915

配置时会自动添加@符号,这里不要添加),配置参数如图6所示:

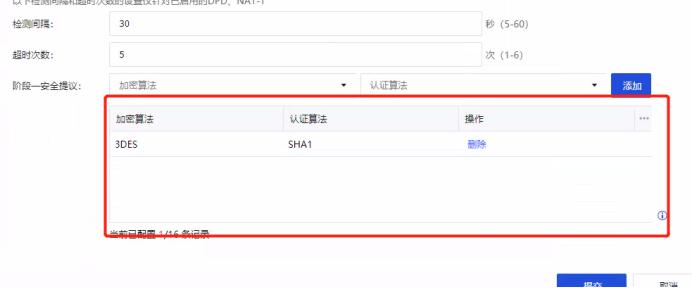

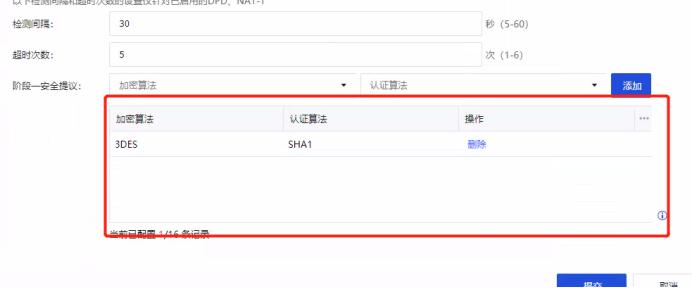

第六步:配置第一阶段加密算法和认证算法,配置参数如图

第六步:配置第一阶段加密算法和认证算法,配置参数如图7所示:

第七步:选择

第七步:选择IPS

ec配置,配置参数如图8所示,然后点击提交按钮:

2.

配置IR915

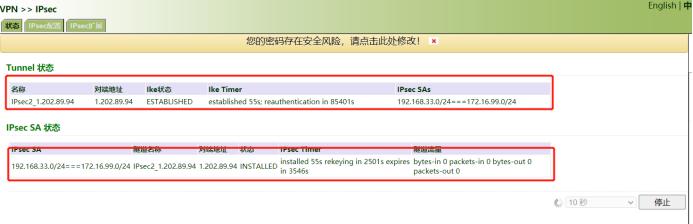

第一步:点击导航栏“网络>>

拨号接口”,查看当前设备拨号接口运行状态是否正常,如图9所示:

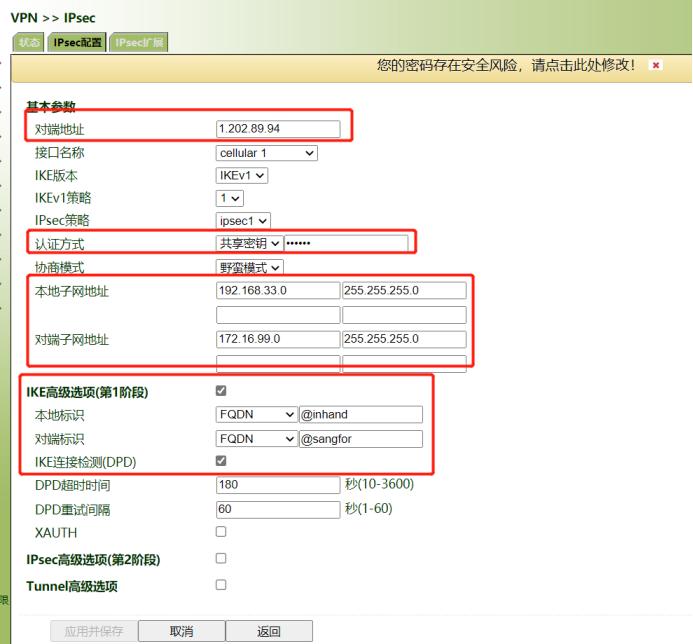

第二步:点击导航栏

第二步:点击导航栏“VPN>>IPS

ec”,选择IPS

ec配置,配置参数如图10

所示:(IKE

策略内配置与深信服防火墙的第一阶段安全策略配置和DH

配置保证完全一致,IPS

ec策略内的配置与深信服防火墙加密数据流内的第二阶段安全提议配置完全一致)

第三步:点击图

第三步:点击图10

中“IPS

ec隧道”配置下的“新增”按钮,进入IPS

ec隧道配置界面,配置参数如图11

所示:

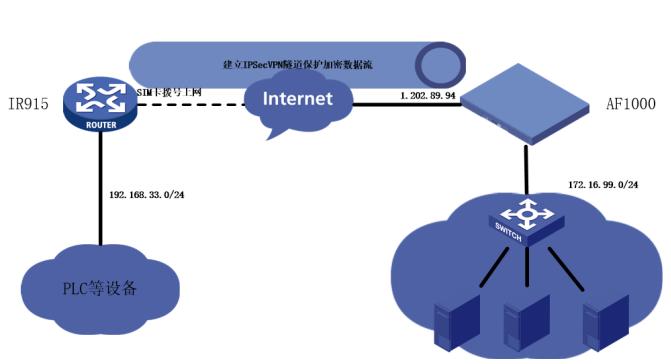

3.

结果验证

深信服:查看DLAN

相关日志可以看到隧道建立过程如图12

所示,点击“DLAN

运行状态”可以看到新建VPN

正常运行,如图13

所示:

I

IR915

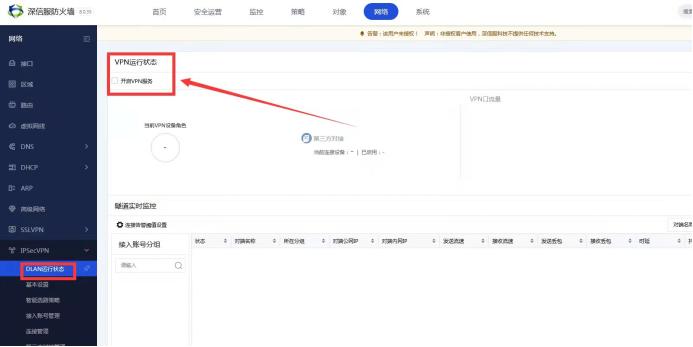

:点击导航栏“VPN>>IPS

ec”,在“状态”页面可以看到如图14

所示信息: