| AEAD | Authenticated encryption with associated data(已验证的加密与相关数据) |

| AES | Advanced encryption standard(高级加密标准) |

| ARC4 | Alleged RC4(所谓RC4) |

| CBC | Cipher block chaining(密码块链接) |

| CCM | Counter with CBC-MAC(计数器与CBC-MAC) |

| CFB | Cipher feedback(密码反馈) |

| CMAC | Cipher-based message authentication code(基于密文的消息认证码) |

| CTR | Counter(计数器) |

| DES | Data encryption standard(数据加密标准) |

| ECB | Electronic codebook(电子码) |

| ECC | Elliptic curve cryptography(椭圆曲线密码学) |

| ECDSA | Elliptic curve digital signature algorithm(椭圆曲线数字签名算法) |

| FIPS | Federal information processing standard(联邦资料处理标准) |

| GCM | Galois/counter mode(伽罗瓦/计数器模式) |

| HMAC | keyed-hash message authentication code(密钥散列/哈希运算消息认证码) |

| HKDF | Hash-based key derivation function(基于散列的键派生函数) |

| MAC | Message authentication code(信息认证码) |

| MD5 | Message digest 5(消息摘要) |

| NIST | National institute of standards and technology(国家标准技术局) |

| OFB | Output feedback(输出反馈) |

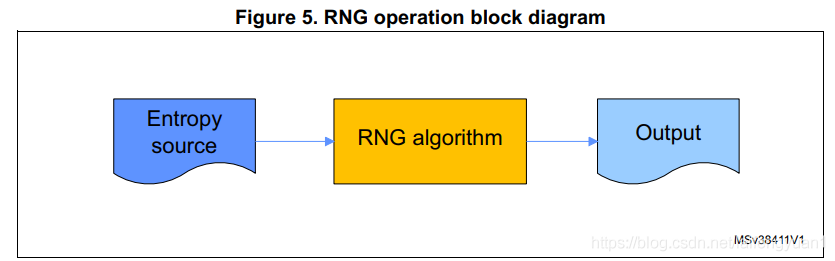

| RNG | Random number generation(随机数生成) |

| RSA | Ronald Rivest, Adi Shamir and Leonard Adleman(该加密算法的3个发明者) |

| SHA | Secure Hash algorithm(安全散列算法) |

| TDES | Triple DES(三重数据加密标准) |

| XTS | XEX-based tweakable codebook mode with cipher-text stealing |

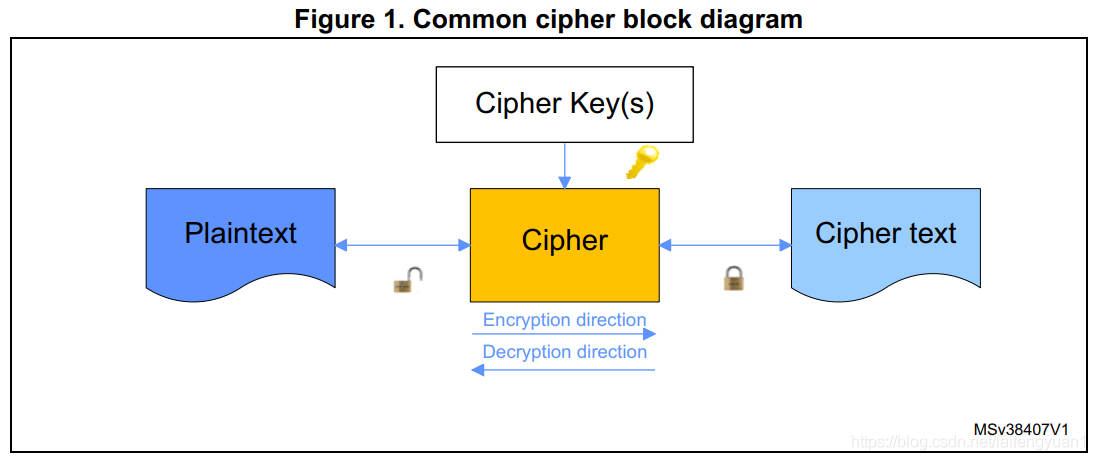

| Symmetric key encryption (对称密钥加密) | NO | YES | NO | NO |

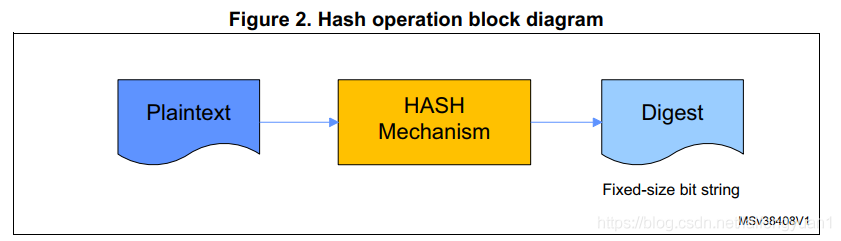

| Secure Hash Functions (安全哈希函数) | YES | NO | NO | NO |

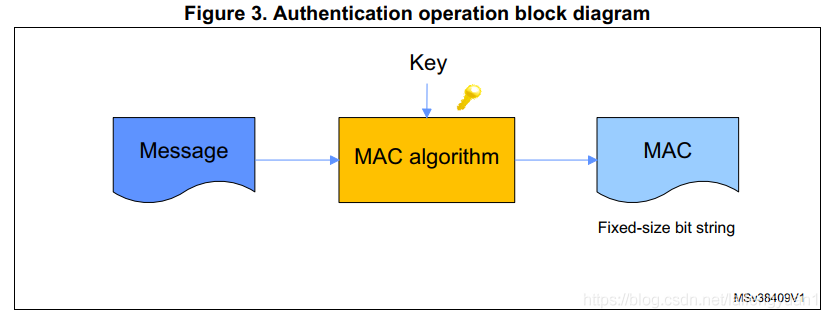

| MAC (信息认证码) | YES | NO | YES | NO |

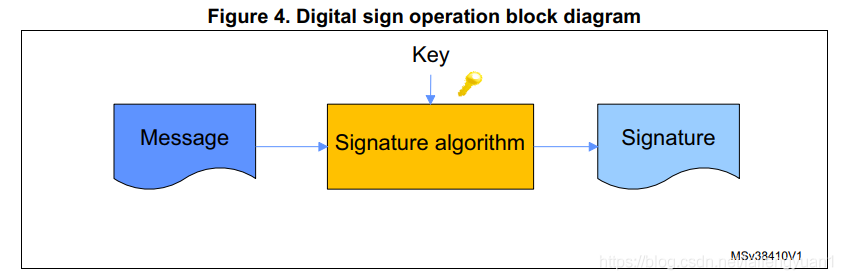

| Digital signatures (数字签名) | YES | NO | YES | YES |

举报

举报

更多回帖