作者:Rich Nass

在物联网 (IoT) 时代,万物都连接在一起,每个连接点都可以被黑客视为攻击目标。 为防止这种情况,开发人员需要借助验证和安全版本控制来确保所有固件和相关补丁都处于最新状态。 任何未打补丁或过时的固件都会允许访问关键系统功能。

遗憾的是,开发团队在产品发货后经常忽略更新固件的需要。 在许多情况下,这是由于所需资源和所涉及到的 复杂性造成的。 但如果将通过远程或无线 (OTA) 方式更新和保护固件的整个过程标准化,并将其封装在与底层硬件无缝配合、易于使用的可靠解决方案中,情况将会如何?事实证明,这样一个解决方案已经存在。

作者:Rich Nass

作者:Rich Nass

举报

举报

举报

举报

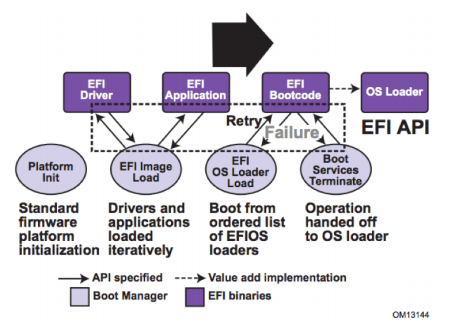

图 1. 通过加载由 UEFI 规范定义的 UEFI 驱动程序和应用映像, 这些映像可以访问所有 UEFI

图 1. 通过加载由 UEFI 规范定义的 UEFI 驱动程序和应用映像, 这些映像可以访问所有 UEFI

举报

举报

举报

举报